O aplicativo de torrent Transmission utilizado em muitas distribuições Linux está vulnerável em todas as suas versões e afeta inclusive sistemas Windows e muito provavelmente MacOS. A nossa recomendação é desinstalar o aplicativo pelo menos até que uma correção seja divulgada ou então ativar a proteção por senha da interface JSON RPC sugerida pelos desenvolvedores do Transmission sobre a falha, você pode encontrar o arquivo para configurar a senha para o JSON RPC no Ubuntu em /home/”seu-usuário”/.config/transmission/settings.json.

Devemos agradecer esta descoberta ao team do Project Zero do Google, mais especificamente a Tavis Ormandy. Para quem não sabe, o Project Zero se trata de um team de engenheiros do Google especializado em descobrir falhas de segurança, o mesmo team que descobriu as falhas nos processadores Intel e outras arquiteturas recentemente. Vale lembrar que o mesmo tipo de falha muito provavelmente está presente em outros aplicativos de torrent segundo afirmações de Ormandy.

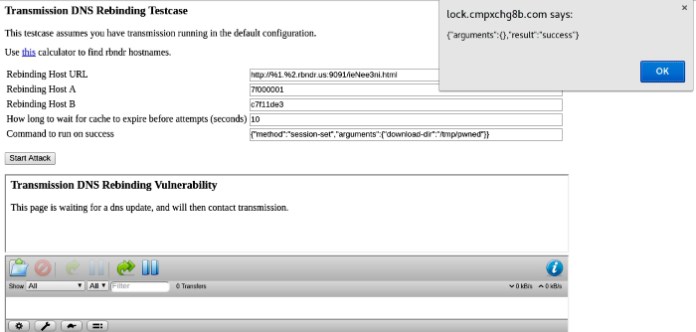

De acordo com a vulnerabilidade relatada, Usando um ataque do tipo DNS Rebinding os atacantes podem assumir o controle dos sistemas dos usuários criando um nome DNS com o qual estão autorizados a se comunicar e, em seguida, redirecionam para o nome “localhost” do computador vulnerável. Em uma publicação separada ao publicar o patch para o mesmo, Ormandy afirmou que o ataque ocorre da seguinte maneira:

- Um usuário visita

http://attacker.com, que tem um<iframe>para um subdomínio que o invasor controla. - O invasor configura seu servidor DNS para responder alternadamente com

127.0.0.1e123.123.123.123(um endereço que eles controlam) com um TTL muito baixo. - Quando o navegador resolve o

123.123.123.123, eles atendem HTML que espera que a entrada do DNS expire (ou forçam a expirar inundando o cache com pesquisas), então eles têm permissão para ler e definir cabeçalhos.

Usando a vulnerabilidade acima, o invasor pode alterar o diretório de download do Torrent para o diretório inicial do usuário e, em seguida, fazer a Transmissão baixar um Torrent chamado “.bashrc” que seria executado automaticamente na próxima vez que o usuário abrir uma bash Shell. Os atacantes também ganham a capacidade de configurar remotamente a transmissão para executar qualquer comando de sua escolha depois de um download ter sido concluído.

Segue abaixo link para Download do Exploit direto do Github da Offensive Security:

Download: https://github.com/offensive-security/exploit-database-bin-sploits/raw/master/bin-sploits/43665.zip

O arquivo esta em formato MD após sua extração, formato utilizado e recomendado pelo Github para desenvolvedores, qualquer dúvida pesquisem antes.

Quer ser um profissional de segurança da informação e aprender a utilizar este entre outros milhares de exploits? basta chamar em nosso chat online e falar com um de nossos atendentes para tirar todas as dúvidas.

Para os usuários Linux e fãs de torrent assim como nós, fica a dica de nosso team > Em computador usado para trabalho com dados que precisam ser resguardados, menos e sempre mais, quanto mais cru e enxuto for seu sistema que usa para trabalho, mais seguro ele será!

Fontes: Google Security Research, Exploit-db.com